所有USB设备都需要从锁定的PC窃取凭据

大多数用户暂时锁定他们的计算机屏幕。虽然这似乎是一个良好的安全措施,但这是本周展示的研究员就够了。

R5 Industries的主要安全工程师Rob Fileer发现,从锁定的Windows计算机中复制OS账户密码哈希需要所有所需的是要插入特殊的USB设备几秒钟。哈希可以在某些网络攻击中直接破解或直接使用。

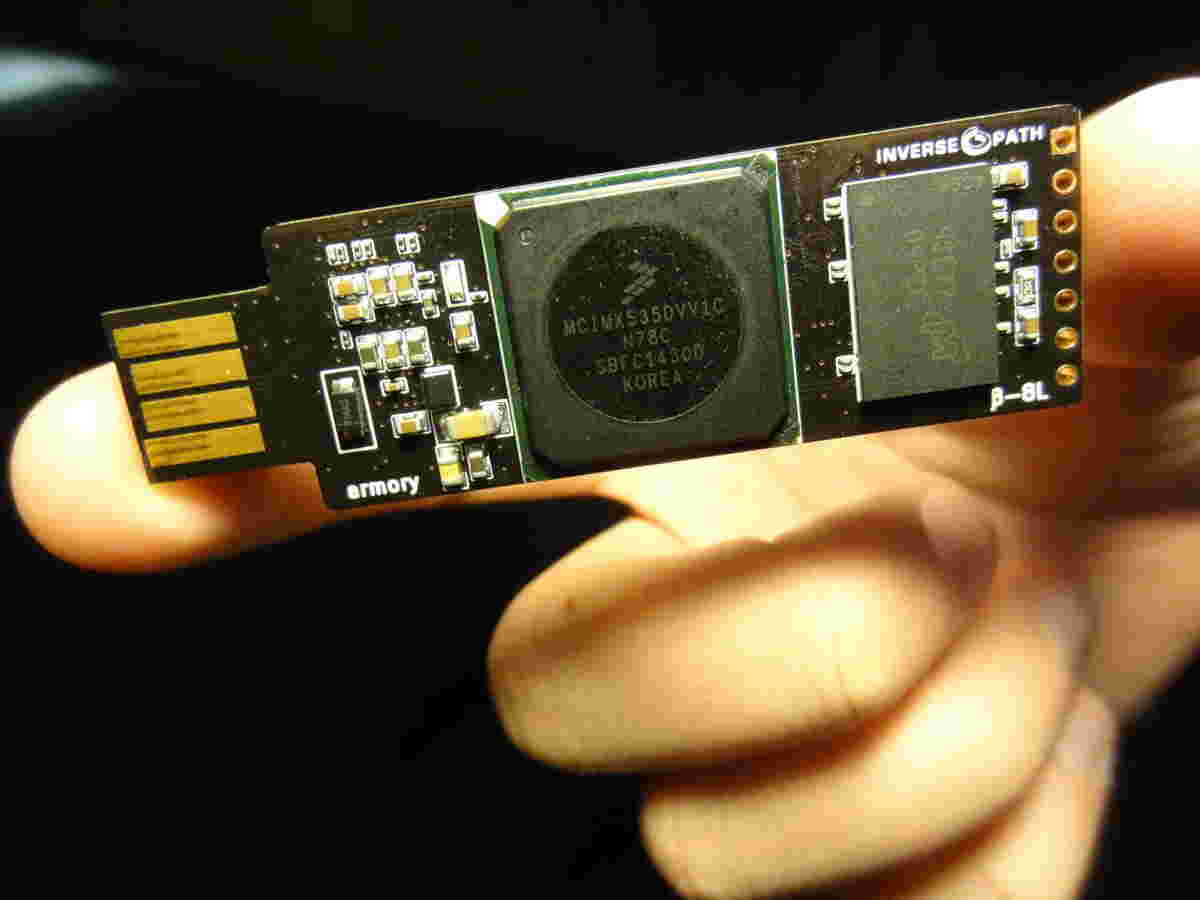

对于他的攻击,富勒使用了一个名为USB Armory的闪光盘尺寸的电脑,费用为155美元,但可以使用更便宜的设备退出相同的攻击,如Hak5 Lan龟,费用为50美元。

设备需要伪装为USB到以太网LAN适配器,使其成为目标计算机上的主要网络接口。这应该是困难的,因为:1)操作系统自动启动安装新连接的USB设备,包括以太网卡,即使它们处于锁定状态,2)它们也会自动突出有线或快速以太网卡作为默认网关。

例如,如果攻击者将Rogue USB-to-Gigabit-以太网适配器插入锁定的Windows笔记本电脑,则适配器将安装并将成为首选的网络接口。

此外,当安装新网卡时,OS均致力于通过动态主机配置协议(DHCP)自动检测网络设置。这意味着攻击者可以在以太网电缆的另一端具有作为DHCP服务器的另一端的流氓计算机。USB Armory是一台计算机上的一台计算机,它通过USB提供支持,可以运行Linux,因此不需要单独的机器。

一旦攻击者通过DHCP控制目标计算机的网络设置,他还可以控制DNS(域名系统)响应,可以通过WPAD(Web代理自动发现)协议和更多的流氓Internet代理。他基本上获得了一个特权的中间位置,可以用来拦截和篡改计算机的网络流量。

根据富勒,锁定状态中的计算机仍然生成网络流量,允许提取帐户名称和散列密码。他说,Rogue USB设备从系统中捕获凭据所需的时间是大约13秒。

他在Windows和OS X上成功地测试了攻击。然而,如果OS X默认,他仍然正在努力确认,或者它是他的MAC的特定配置易受攻击。

“首先,这是真的很简单,不应该工作,但它确实如此,”研究人员在一个博客文章中说。“此外,我没有可能的方式是我是第一个发现这个的人,而是这里。”

根据计算机上安装的Windows版本及其配置,密码哈希将位于NT LAN管理器(NTLM)版本2或NTLMV1格式中。NTLMV2哈希仍然易于破解,但不是不可能的,特别是如果密码不是很复杂,攻击者可以访问强大的密码开裂钻机。

还有一些反对网络服务的继电器攻击,可以直接使用NTLM哈希,而无需了解用户的明文密码。

所有这些都是如此,因为在Twitter上指出的富勒:“不要让你的工作站登录,特别是过夜,无人看管,即使你锁定屏幕。”

版权及免责声明:凡本网所属版权作品,转载时须获得授权并注明来源“科技金融网”,违者本网将保留追究其相关法律责任的权力。凡转载文章,不代表本网观点和立场,如有侵权,请联系我们删除。

相关文章

- “西湖”西湖大学成立5周年,施一公:做创新的守护者是使命也是未来

- “儿子”妈妈将50余万“读书钱”存儿子名下,19岁儿子取出转给女友,妈妈无奈起诉追回

- “力学”王博已任大连理工大学副校长

- “说了”云朵的话语,心灵的方剂 ——读周实《有些话语好像云朵》

- “超新星”云南天文台发现Ia型超新星前身星候选体

- “科幻”和成都和教育,一起遇见未来!两份重要“科幻教育”名单公布

- “红星”梁静茹南京演唱会再现“柱子票” 主办方:临时布置追光灯,正与观众沟通

- “导盲犬”视障女子自曝带导盲犬进公园遭保安阻拦 公园方:天色较晚不知其实情,沟通后已放行

- “小行星”首次!我国计划实施近地小行星防御任务

- “肿瘤”科学家揭示肿瘤免疫逃逸新机制,鉴定三个癌症生存相关因子,为肿瘤免疫治疗注入新动力